محدود کردن برنامههایی که میتوانند در ویندوز ۱۱ اجرا شوند، از نصب نرمافزارهای غیرمجاز جلوگیری کرده، ریسک بدافزارها را کاهش میدهد و باعث تطابق با سیاستهای سازمانی میشود. مدیران و کاربران خانگی میتوانند این کار را با لیست سفید (فقط اجازه اجرای برنامههای مشخص شده) یا لیست سیاه (مسدود کردن برنامههای خاص) انجام دهند. موثرترین روش استفاده از لیست سفید برنامهها است که تنها برنامههای تأیید شده را اجرا میکند و سایر برنامهها را مسدود میسازد. همچنین روشهای هدفمندتری برای لیست سیاه و مدیریت دسترسی به برنامهها وجود دارد.

لیست سفید کردن برنامهها با استفاده از AppLocker

AppLocker در نسخههای Pro، Enterprise و Education ویندوز ۱۱ در دسترس است. این ابزار به مدیران اجازه میدهد تا تعیین کنند کدام فایلهای اجرایی، بستههای نصبی، اسکریپتها و برنامههای بستهبندی شده مجاز یا مسدود باشند. این روش برای سازمانها یا افرادی که نیاز به کنترل دقیق بر استفاده از برنامهها دارند بسیار کارآمد است.

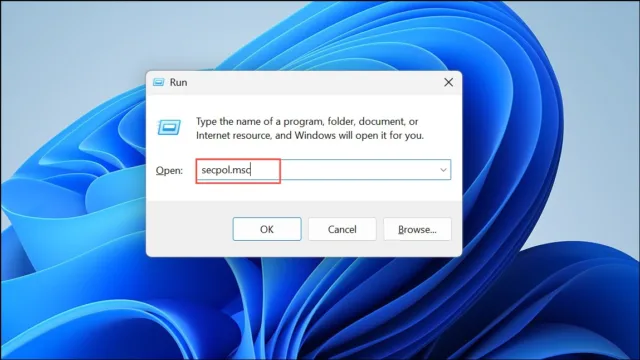

مرحله ۱: ابزار Local Security Policy را باز کنید. کلید ویندوز را فشار دهید، secpol.msc را تایپ کنید و Enter بزنید. این کار ویرایشگر سیاستهای امنیتی محلی را باز میکند.

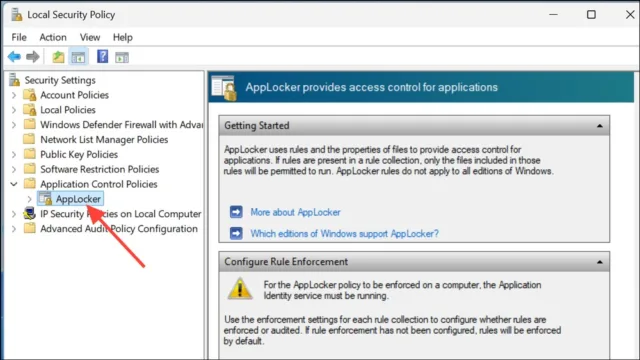

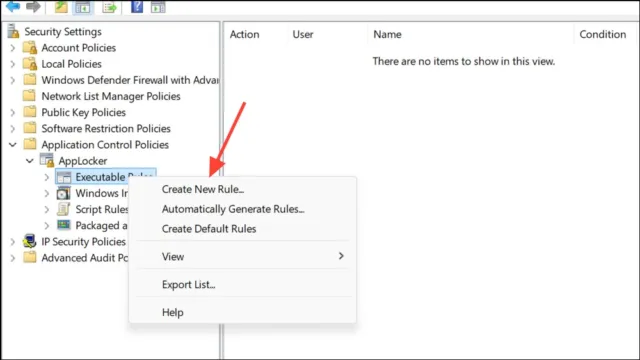

مرحله ۲: در پنل سمت چپ، گزینهی Application Control Policies را باز کنید و سپس AppLocker را انتخاب کنید. چهار نوع قانون در این بخش ظاهر میشود: قوانین اجرایی (Executable Rules)، قوانین نصبکننده ویندوز (Windows Installer Rules)، قوانین اسکریپت (Script Rules) و قوانین برنامههای بستهبندی شده (Packaged App Rules).

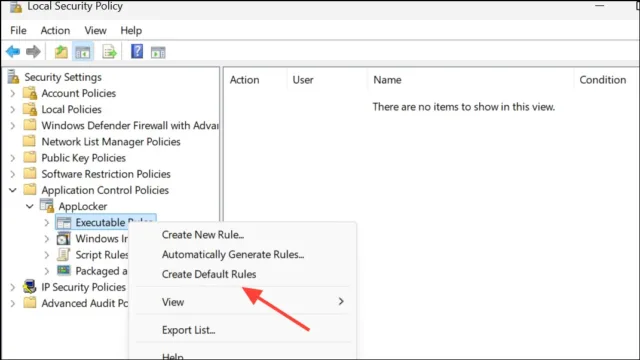

مرحله ۳: روی Executable Rules راستکلیک کنید و گزینهی Create Default Rules را انتخاب کنید تا برنامههای استاندارد ویندوز مجاز شوند و بقیه مسدود شوند. برای کنترل دقیقتر، دوباره راستکلیک کنید و Automatically Generate Rules را انتخاب کنید، سپس پوشههایی مثل C:\Program Files را مشخص کنید که برنامههای مجاز در آنها قرار دارند. ویزارد، قوانین لازم برای همه برنامههای موجود در این پوشهها را ایجاد خواهد کرد.

مرحله ۴: برای مسدود یا اجازه دادن به برنامههای بیشتر، روی نوع قانون مربوطه راستکلیک کنید و گزینه Create New Rule را انتخاب کنید. سپس با استفاده از ویزارد، مسیر برنامه، ناشر یا هش فایل را مشخص کنید و عملیات را روی Allow (اجازه دادن) یا Deny (رد کردن) تنظیم کنید.

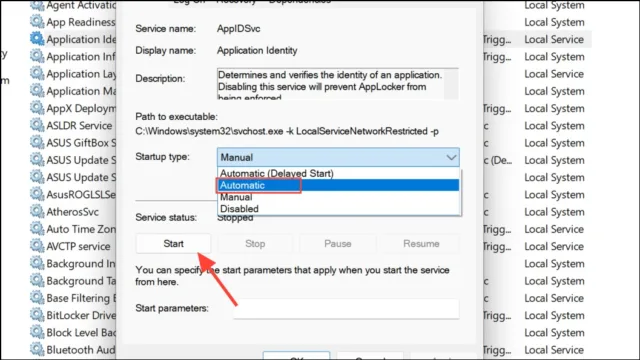

مرحله ۵: اطمینان حاصل کنید که سرویس Application Identity فعال است. برای این کار:

- ابزار services.msc را باز کنید (با فشردن Win + R و تایپ کردن

services.msc). - در لیست سرویسها، گزینه Application Identity را پیدا کرده و روی آن دوبار کلیک کنید.

- روی Start کلیک کنید تا سرویس اجرا شود.

- نوع راهاندازی (Startup type) را روی Automatic تنظیم کنید تا قوانین AppLocker در هر بار راهاندازی ویندوز اعمال شوند.

با پیکربندی AppLocker، تنها برنامههایی که در لیست سفید قرار دارند قابل اجرا خواهند بود. هر تلاشی برای اجرای برنامههای مسدود شده یا خارج از لیست، با پیام خطایی از طرف مدیر سیستم مواجه میشود.

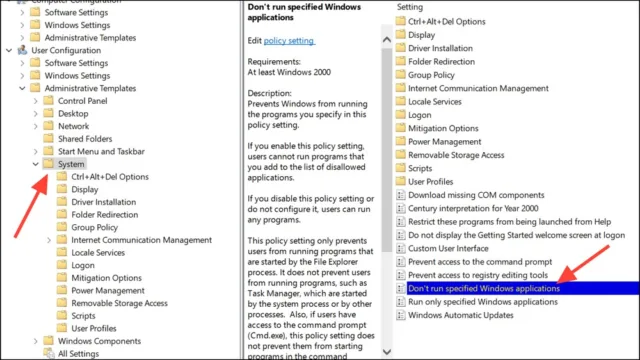

مسدود کردن برنامهها با استفاده از Group Policy (لیست سیاه)

اگر قصد دارید فقط برخی برنامههای خاص را مسدود کنید و اجازه اجرای سایر برنامهها را بدهید، از سیاست “Don’t run specified Windows applications” در Group Policy Editor استفاده کنید. این روش برای محدودسازی هدفمند مناسبتر است تا ایجاد یک قفل کامل روی همه برنامهها.

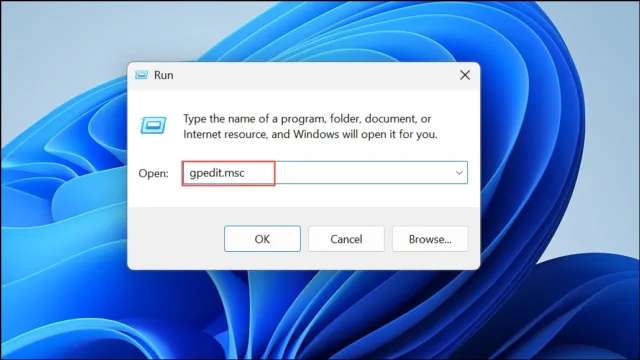

مرحله ۱:

برای باز کردن Group Policy Editor، کلیدهای Windows + R را فشار دهید، سپس تایپ کنید:

gpedit.mscو Enter بزنید.

مرحله ۲:

در پنجره Group Policy Editor، به مسیر زیر بروید:

User Configuration > Administrative Templates > System

سپس گزینه Don’t run specified Windows applications را پیدا کرده و روی آن دوبار کلیک کنید.

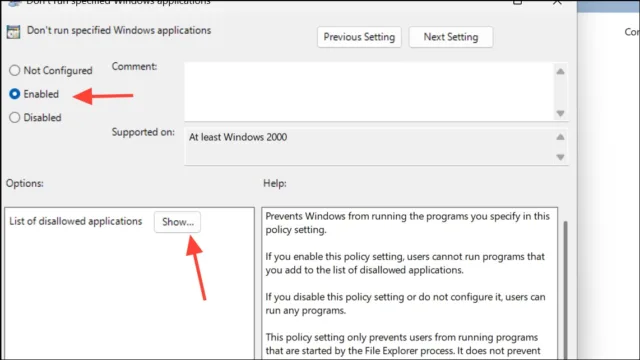

مرحله ۳:

سیاست را روی Enabled (فعال) تنظیم کنید. سپس روی دکمه Show (نمایش) کلیک کنید.

در پنجره باز شده، نام فایلهای اجرایی برنامههایی را که میخواهید مسدود شوند وارد کنید.

مثلاً:

notepad.exe

firefox.exe سپس روی OK کلیک کنید تا تنظیمات ذخیره شود.

مرحله ۴:

روی OK کلیک کنید تا تنظیمات اعمال شوند. از این پس، برنامههایی که مشخص کردهاید برای کاربر یا گروه هدف، مسدود خواهند شد.

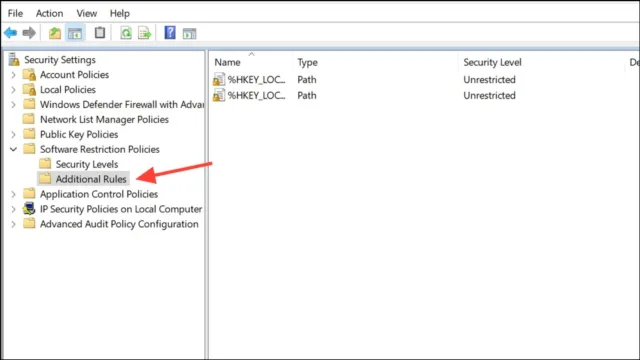

وایتلیست کردن برنامهها با استفاده از سیاستهای محدودیت نرمافزار (Software Restriction Policies)

سیاستهای محدودیت نرمافزار (SRP) روش دیگری برای کنترل اجرای برنامهها هستند. این قابلیت در نسخههای Windows Pro و Enterprise در دسترس است و از طریق ابزار Local Security Policy مدیریت میشود.

مرحله ۱:

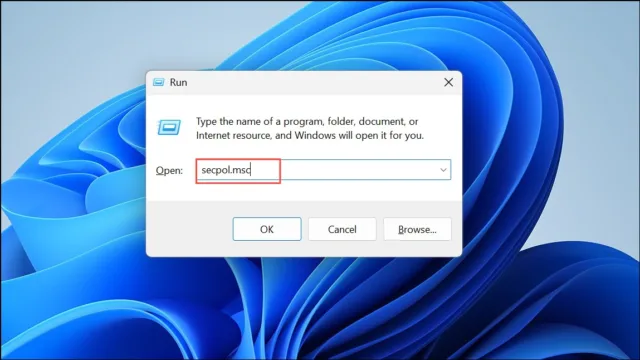

ابزار Local Security Policy را اجرا کنید.

برای این کار، کلید Windows را فشار دهید، سپس عبارت secpol.msc را تایپ کرده و Enter بزنید.

مرحله ۲:

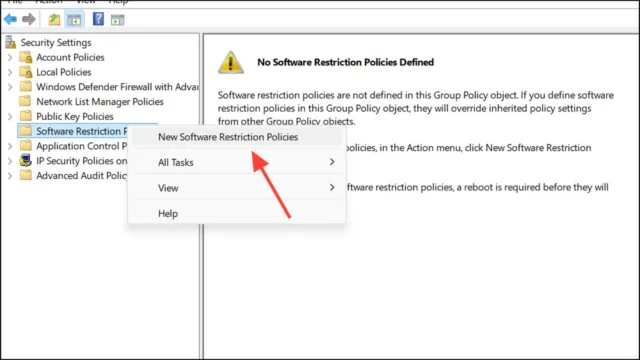

در پنل سمت چپ، روی Software Restriction Policies کلیک کنید تا باز شود.

اگر هیچ سیاستی وجود نداشت، روی آن راستکلیک کرده و گزینه Create New Policy (ایجاد سیاست جدید) را انتخاب کنید.

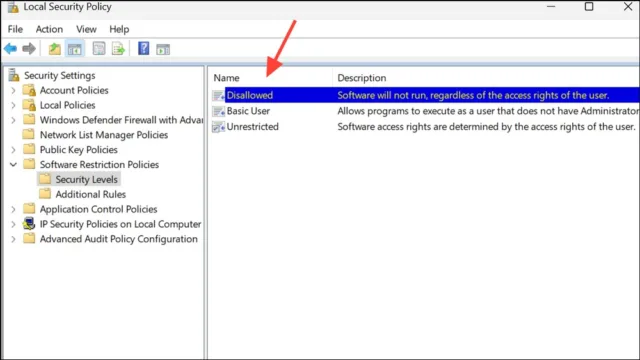

مرحله ۳:

سطح امنیت پیشفرض را روی Disallowed (مجاز نیست) تنظیم کنید تا تمام برنامهها بهطور پیشفرض مسدود شوند، مگر اینکه شما بهطور صریح اجازه اجرا بدهید.

مرحله ۴:

در بخش Additional Rules (قوانین اضافی)، یک قانون بر اساس مسیر (Path)، هش (Hash)، یا گواهی دیجیتال (Certificate) برای هر برنامه یا پوشهای که میخواهید اجازه اجرای آن را بدهید، ایجاد کنید.

این روش برای لیست سفید پایه مؤثر است، اما AppLocker انعطافپذیرتر بوده و برای نسخههای جدید ویندوز توصیه میشود.

مدیریت برنامهها با Microsoft Intune

سازمانهایی که از Microsoft Intune استفاده میکنند میتوانند محدودیتهای اجرای برنامه را در سراسر دستگاههای مدیریتشده اعمال کنند. سیاستهای Intune مشخص میکنند که کدام برنامهها برای نصب تأیید شدهاند و بقیه را مسدود میکنند. همچنین این سیاستها میتوانند با AppLocker و Windows Defender Application Control (WDAC) ادغام شوند.

مرحله ۱: در مرکز مدیریت Microsoft Endpoint Manager، به مسیر Apps > App protection policies بروید تا برنامههای تأییدشده را تعریف کنید.

مرحله ۲: از بخش Endpoint Security > Attack surface reduction برای تنظیم سیاستهای کنترل برنامه یا کنترل مرورگر در دستگاههای ویندوز استفاده کنید.

مرحله ۳: برای محدودیتهای دقیقتر، سیاستهای AppLocker یا WDAC را درون Intune پیکربندی کرده و آنها را به دستگاهها یا کاربران هدف اعمال کنید.

مرحله ۴: برای جلوگیری از نصب برنامههای Microsoft Store توسط کاربران غیرادمین، از سیاست Block non-admin user install یا کلید رجیستری RequirePrivateStoreOnly استفاده کنید. این کار مانع از نصب برنامههای استور توسط کاربران معمولی میشود، البته اجرای آن بسته به نسخه ویندوز و منبع برنامه ممکن است متفاوت باشد.

نکته: برخی برنامههای Microsoft Store یا نصابهای تحت وب ممکن است این محدودیتها را دور بزنند. در این موارد، ترکیب سیاستهای کنترل برنامه با مسدودسازی شبکهای (مثلاً مسدود کردن دامنه apps.microsoft.com در فایروال یا پراکسی) پیشنهاد میشود.

استفاده از ابزارهای شخص ثالث برای کنترل برنامهها

ابزارهای رایگان و تجاری متنوعی وجود دارند که گزینههای بیشتری برای لیست سفید یا سیاه کردن برنامهها ارائه میدهند:

- NoVirusThanks Driver Radar Pro: کنترل بارگذاری درایورهای کرنل و ارائه فهرست سفید دقیق برای برنامهها.

- VoodooShield (اکنون با نام Cyberlock): پس از تهیه عکس فوری از برنامههای نصبشده، هر برنامه جدید را تا زمان تأیید دستی مسدود میکند.

- AirDroid Business: مدیریت متمرکز لیست سفید/سیاه برنامهها برای سازمانها.

- CryptoPrevent: اضافهکردن لیست سفید برای برنامههای قابلاعتماد، بهویژه آنهایی که از مسیرهایی اجرا میشوند که معمولاً توسط ابزارهای امنیتی مسدود میشوند.

این ابزارها میتوانند به عنوان مکمل یا حتی جایگزین ابزارهای داخلی ویندوز بهکار روند، بهویژه برای کاربران خانگی یا کسبوکارهای کوچک.

مدیریت نصب برنامههای فروشگاه Microsoft

ویندوز ۱۱ به کاربران اجازه میدهد برنامهها را از Microsoft Store یا مستقیماً از سایت apps.microsoft.com نصب کنند. فقط مسدود کردن اپلیکیشن Store کافی نیست، چرا که نصبکنندههای تحت وب میتوانند محدودیتها را دور بزنند. برای محدودسازی نصب:

- کلید RequirePrivateStoreOnly را از طریق Intune، Group Policy یا رجیستری تنظیم کنید تا فقط نصب از فروشگاه اختصاصی سازمان مجاز باشد.

- گزینه Block non-admin user install را فعال کنید تا کاربران معمولی نتوانند برنامههای Store را نصب کنند.

- سرویس InstallService را غیرفعال کنید تا فرآیند نصب فروشگاه مختل شود.

- دسترسی به دامنه apps.microsoft.com را در سطح شبکه برای دستگاههای مدیریتشده مسدود کنید.

بهدلیل تغییرات پیوسته در نحوه ارائه برنامههای Microsoft Store، این تنظیمات را بهدقت آزمایش کنید تا از جلوگیری از نصب ناخواسته بدون اختلال در روندهای مجاز مطمئن شوید.

نتیجهگیری:

کنترل دسترسی به برنامهها در ویندوز ۱۱ با استفاده از ابزارهای داخلی مانند AppLocker، سیاستهای محدودیت نرمافزار (SRP)، و Intune امکانپذیر است. همچنین ابزارهای شخص ثالث میتوانند امنیت بیشتری برای کاربر خانگی یا مشاغل کوچک فراهم کنند. بررسی دورهای لیستهای سفید و سیاه برای حفظ امنیت و عملکرد سیستم بسیار مهم است.